(元記事はhttp://www.thesecurityblogger.com/?p=1463 )

デフォルトのパスワードを使用したり、公共の情報源へ機密情報を公開したりといった管理上の不注意によって、組織がいかに危険にさらされているかは衝撃的 だ。多くの企業では、トップダラー·セキュリティ·ソリューションを購入しているが、しかし最も一般的なセキュリティ上の弱点である徹底したセキュリ ティ·ポリシーの強制への対処に失敗している。Google Hacking (ただし他の検索エンジンを使用することもできる)と呼ばれる流行の偵察技術は、機密情報、脆弱性、ログイン認証情報といったものをインターネットの検索エンジンを使用して晒し出すことができる。Google Hackingやその他の偵察テクニックによる悪用を避けるためのヒントがこちらだ。

デフォルトのパスワードを使用したり、公共の情報源へ機密情報を公開したりといった管理上の不注意によって、組織がいかに危険にさらされているかは衝撃的 だ。多くの企業では、トップダラー·セキュリティ·ソリューションを購入しているが、しかし最も一般的なセキュリティ上の弱点である徹底したセキュリ ティ·ポリシーの強制への対処に失敗している。Google Hacking (ただし他の検索エンジンを使用することもできる)と呼ばれる流行の偵察技術は、機密情報、脆弱性、ログイン認証情報といったものをインターネットの検索エンジンを使用して晒し出すことができる。Google Hackingやその他の偵察テクニックによる悪用を避けるためのヒントがこちらだ。

パスワードを強固にする:

イ ンターネットに直面するあらゆるものは、ハッカーから身を守るために策定する、非常に厳格なセキュリティ·ポリシーを持つ必要があります。まず第一に、す べてのデフォルトのパスワードは、強固な方針を使用して変更する必要があります。強固なパスワードのフォーマットには、話語に見られる言葉が含まれてはな らず、これにはつづりを他の文字に変更したものも含まれます(例:Ex@mp1eは弱いとみなされる)。良いパスワード形式の例は、文の最初か最後の文字 と、プラスの数字と特殊文字を使用したものです(例:This Blog Talks About Many Crazy Thingsの各単語の最初の文字を変換 = tbtamct135 @ !)。また、長さ、有効期限、要因の数といったものも、パスワードのセキュリティ強度に影響すします。パスワードの詳細についてはこちらで見つけることができます

こちらは一般的なネットワークデバイスのデフォルトパスワードの例一覧です。隣接する小さなワイヤレスネットワーク上でデフォルトのログインをあぶり出すのが一般的ですが、しかし私のチームは標的へのGoogle Hackingクエリを使用して大規模な企業システムのデフォルト情報を同様に見つけ出しました。いくつか例をあげれば、#-Frontpage- inurl:administrator.pwd または inurl:odbc.ini ext:ini –csv は Microsoft と ODBC のパスワードを検索するためのものです。 ある自動化ハッカーツールは、エクスプロイトの起動やパスワードクラッキングを実行に移す前の、システムの情報を収集するためにGoogle Hackingのクエリを使用しています。弱いパスワードの犠牲者になってはいけません!

何を衆目にさらしているかを知る:

脆弱性の報告、従業員の情報、機密記録といったことは、機密情報を保護するための鍵になります。データ損失防止製品やコンプライアンスツールのような機密情報のための監査に利用できる優れたツールがあります(DLPの詳細はこちら

)。クレイジーなことはもうたくさんでしょうが、時に管理者は機密情報の監査結果を知らないうちに公共の検索エンジンへ漏洩させてしまうことがあります。

一例としては、監査レポートのヘッダー(例えば " This Report Was Generated By Nessus/0}

")を検索することで、侵入テスト技術を使用してアラームを無効に設定することなく、脆弱な標的を特定することです。もう一つの例は、intext:classified COMPANY で分類したようなフェーズを検索することで、企業の機密情報を探し出すことです。そこから出てくるものも衝撃的です。

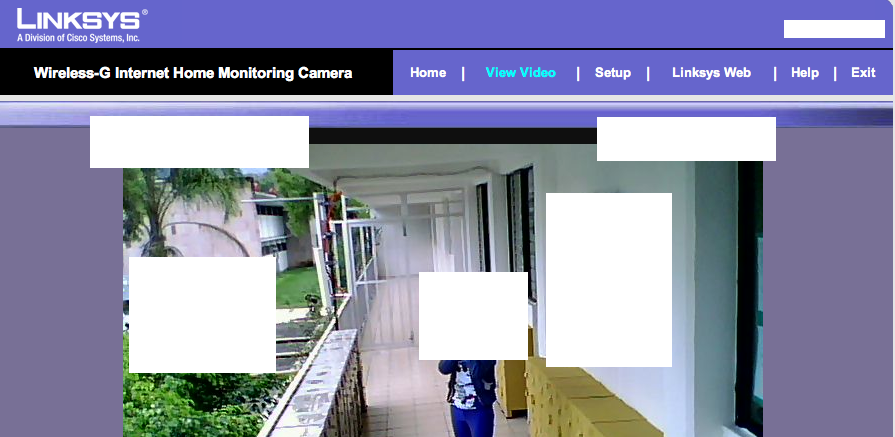

ある楽しい検索語句は、Linksys inurl:main.cgi や ViewerFrame?Mode=といったクエリでカメラを探し出すものです。気をつけて、その人たちはライブカメラの前にいると気づいていないかもしれません。本当ですよ、試してみてください!カメラをあちこちに動かし、世界のさまざまな部分を見ることができます

Google Hackingの検索用語を見つけるための本当に良い情報源は、HEREで見つかるCharity GHDB(Google Hacking Database)か、またはjohhny.ihackstuff.comです

Webサーバーとアプリケーションを堅固にする:

Web

アプリケーションの脆弱性のなかには、自動化された悪意のアプリケーションがGoogle

Hackingによって識別できてしまうものがあります。ベストプラクティスは、強固なWebアプリケーションを開発するためのセキュリティ手順を使用す

ることで、すべてホスティングシステムを堅牢なものにすることも同様です。Cenzic,、McAfee、Radwareといった、クロスサイトスクリプティングなどのWebベースの攻撃から保護するソリューションを提供している企業もあります。ソースコード内で何をインクルードしているかを確認することも重要で、典型的に検索エンジンからの情報を隠すために使用するRobots.txtファ

イルといった検索エンジン除外リストも同様です。ベストプラクティスは専門家を雇って、完全な侵入テストを通じてハッカーの活動をシミュレートすることで

す。脆弱性ツールも良いですが、は、Google

Hackingや他の攻撃に対して実際にどれだけ脆弱かを確認できるのは侵入テストだけです。ツールや請負先からの監査結果を保護しておくこともベストプ

ラクティスです。

もう一歩先に進んで、あなたの組織をGoogle Hackingしてみましょう。YOURCOMPANY intext:confidential copyrightをgoogle検索、またはYOURCOMPANY intitle:index.of inbox dbx で受信トレイを探ると何が見つかるでしょうか。 johhny.ihackstuff.comに 移動して、あなたの組織に対していくつかクエリを実行してみましょう。また、Google Hacking onlineや、Johnny Longによる Google Hacking for Penetration Testers Volume 2という書籍でも多くが見つかります。

0 件のコメント:

コメントを投稿